Miedo a Huxley

Miedo humano

Miedo humano a internnet

Gran Hermano

RAE

miedo

Del lat. metus 'temor'.

1. m. Angustia por un riesgo o daño real o

imaginario.

2. m. Recelo o aprensión que alguien tiene de

que le suceda algo contrario a lo que

desea.

más miedo que vergüenza

1. m. coloq. miedo intenso.

miedo insuperable

1. m. Der. miedo que, anulando las facultades

de decisión y raciocinio, impulsa a una persona a cometer un

hecho delictivo.

Es circunstancia eximente.

a miedo, o a miedos

1. locs. advs. desus. Por miedo, de miedo,

o con miedo.

de miedo

1. loc. adj. coloq. U. para ponderar algo.

Hace un frío de miedo. La cocina está de

El miedo como arma de dominación

política y control social; el miedo como herramienta de destrucción masiva en

la guerra de clases

•Artículos relacionados en el Diccionario Panhispánico de Dudas: miedo

miedo. 1. ‘Temor’.

El complemento que expresa la causa del miedo puede ir introducido por a o de: «Se hablaba del miedo a la muerte» (Belli Mujer [Nic.

1992]); «El

miedo de la muerte me despertaba a cualquier

hora de la noche» (GaMárquez Vivir [Col.

2002]). Cuando el complemento es una subordinada introducida por que, no

debe omitirse la preposición (→ queísmo, 1c): «No dormí por miedo a que me robaran» (Araya Luna [Chile

1982]).

Estas estructuras de poder no tienen rostro ni identidad

Los noés

Pánico a recibir críticas o

comentarios negativos.

No tener tiempo o capacidad para

aprender el nuevo entorno.

Desconocer qué son exactamente.

No tener claro que utilidad pueden

tener.

Perdida de privacidad.

Los síes

•Son gratis.

•La curva de aprendizaje es

corta.

•Son de gran ayuda para aumentar la

visibilidad de las marcas.

•Permiten construir una identidad.

•Son una poderosa vía de

comunicación.

•Tienen una cobertura sin

limitaciones geográficas.

•Son el presente.

Las fobias se generan por causas ajenas a la

tecnología.

Una persona con problemas de autoestima será propensa a sufrir editiovultafobia, que es el miedo a comparar tu vida con la de otras personas, en las redes sociales.

Para superar esta fobia es sencillo: en

las redes sociales, todo el mundo miente...

Palabras de alerta

CUIDADO,

ALERTA,

PISTOLAS,

TESTIGO,

GOBIERNO,

SAQUEO,

MULTITUD,

MUCHA GENTE,

PROHIBIR

Los casos la tecnofobia se resuelve con información y paciencia.

Aprender a utilizar el móvil o los ordenadores para verlos como una herramienta

(aunque no te gusten), y no como una amenaza o una fuente de ansiedad.

La literatura y el cine nos hablan del

miedo al GRAN HERMANO

CINCO ESENCIALES

Un mundo feliz (1932). Aldous Huxley. El placer es la principal herramienta de control en una sociedad futura que se parece demasiado a un presente donde hedonismo y trivialidad neutralizan nuestra capacidad de reacción.

1984 (1949). George Orwell. El texto distópico más influyente del siglo XX: una hipérbole de la pesadilla totalitaria de los cuarenta, cuyos agresivos conceptos —de la neolengua a la Policía del Pensamiento— parecen haberse adaptado y camuflado en nuestra cotidianidad videovigilada y políticamente correcta.

Congreso de futurología (1971). Stanislaw Lem. Tras encontrar un dramático final en el 8º Congreso Internacional Futurológico de Costarricania, el astronauta Igor Tichy es reanimado en un 2039 donde la humanidad ha llegado a la felicidad (o a su simulacro) por la psiquímica. Una afilada sátira distópica.

Congreso de futurología (1971). Stanislaw Lem. Tras encontrar un dramático final en el 8º Congreso Internacional Futurológico de Costarricania, el astronauta Igor Tichy es reanimado en un 2039 donde la humanidad ha llegado a la felicidad (o a su simulacro) por la psiquímica. Una afilada sátira distópica.

Bienvenidos a Metro-Centre (2006). J. G. Ballard. La construcción de un gran centro comercial en los suburbios inspira el surgimiento de un nuevo fascismo basado en el ímpetu consumista y un nacionalismo hooligan de grada de fútbol. La despedida de un maestro.

El círculo (2013). Dave Eggers. El deseo de desaparecer es una disidencia en el modelo de sociedad que imagina el autor de Qué es el qué:un Google-panóptico global que cree haber erradicado el problema del Mal a través de la hipervisibilidad.

El

miedo es una emoción necesaria, pero en su

justa medida: tan malo es tener poco (lo que aboca a las conductas temerarias)

como demasiado: entonces nos enfrentamos a trastornos de ansiedad.

Los

científicos sabían que el aprendizaje

y la memoria de este sentimiento procedía de una

región cerebral llamada amígdala central, pero ignoraban qué mecanismo neuronal

la activaba.

Un seguro contra el miedo a internet

Telefónica se ha aliado con Zurich para lanzar un seguro

para proteger la vida digital de la familia.

Es el primero que integra un

paquete completo que busca cubrir la exposición de los menores a Internet y la

protección de la identidad digital de la familia.

Los servicios que ofrece van desde un gestor de control parental

web -disponible para ordenadores, móviles y tabletas- en el que los propios

padres pueden fijar palabras que les activen notificaciones, realizar un

seguimiento de la actividad de los menores en redes sociales, limitar el tiempo

de uso de internet, bloquear determinados juegos, aplicaciones, números

telefónicos, servicios de mensajería a la vez ofrece un botón de pánico y

geolocalización.

Familia y escuela: el miedo a Internet

https://www.revistacomunicar.com/verpdf.php?numero=10&articulo=10-1998-15

IMPORTANTES

• Establecer la autenticidad.

Indicar claramente quién la envía y cómo contactar.

• Poner fecha. Los mensajes a veces

duermen meses en un «mailbox»

antes de despertar.

• Delimitar claramente el texto de la

alerta.

• Precaverse de modificaciones que

exageren o deformen el mensaje.

• Pensar hasta dónde deseo propagar

el aviso.

• Construirlo de modo que tenga toda

la información necesaria.

• Invitar a una acción clara y

definida.

Hacerlo fácil de entender.

• Revisarlo bien antes de enviarlo.

• Iniciar un movimiento, no una

desbandada («enviar donde sea apropiado»).

• Explicar la historia completa.

• No utilizar un lenguaje para

convencidos.

• Evitar polémicas.

• Evitar las peticiones en cadena.

• Utilizar prácticas «buenas».

ESTO ES EL PRESENTE

Y

EL

INMEDIATO FUTURO

La internet de todo (IoE) es un concepto que extiende el énfasis de la internet de las cosas (IoT) en las comunicaciones de máquina a máquina (M2M) para describir un sistema más complejo que también abarca personas y procesos.

El reconocimiento facial se instala

en nuestra vida

Esta tecnología, que ya se utiliza en

el control de fronteras o del horario de los trabajadores, plantea serios

problemas respecto a la privacidad de las personas

El 5G hará más sencillo que la gente

descargue y suba contenido en Ultra HD y vídeo en 3D.

Va

a permitir enviar textos, realizar llamadas y También dejará un poco de espacio

para los miles de dispositivos conectados a internet que van a empezar a

popularizarse navegar por internet como de costumbre, además de aumentar

radicalmente la velocidad de transferencia.

Imagina

aumentar tu conectividad utilizando en lugar de una manguera de jardín

doméstico la de un camión de bomberos.

•

Apuntes importantes para navegar

por INTERNET

Lo que necesitas saber hoy fundamentalmente no es muy diferente de lo que Tom Sawyer o Juana de Arco o Alejandro Magno necesitaban saber.

Comunicación.

Inventiva.

Creatividad.

Persistencia.

Las cosas cambiantes que necesitas saber:

13 categorías y 63 ideas

Fuentes de información

1. La mejor manera de encontrar diferentes tipos de información.

2. Cómo guardar la información para que pueda encontrarla y utilizarla fácilmente.

3. Distinguir el hecho de la opinión, y conocer la importancia de cada uno.

4. Cómo pensar críticamente, y con cuidado, sobre la información.

Vías de aprendizaje

5. Cómo autodirigir el aprendizaje.

6. Cómo movilizar el aprendizaje.

7. Cómo identificar lo que vale la pena entender.

8. Cómo relacionar hábitos con desempeño.

Espacios humanos

9. La relación entre los espacios físicos y digitales.

10. Los pros y los contras, y los subsiguientes puntos clave, de las herramientas digitales.

11. Lo que la tecnología móvil requiere y hace posible

12. El matiz de la comunicación en persona (por ejemplo, contacto visual, lenguaje corporal) y en dominios digitales (por ejemplo, introducción, seguimiento social, etc.)

Ideas de socialización

13. Las consecuencias de compartir una idea.

14. La etapa correcta del proceso creativo para compartir una idea.

15. Que todo lo digital sea acelerado; planificar en consecuencia. Y este tipo de aceleración no siempre ocurre en el mundo de ladrillo y mortal, y eso está bien.

16. La necesidad de una ciudadanía digital y cómo crear sus propias reglas de ciudadanía en general: digital y de otro tipo

Participación digital

17. Cómo remezclar, mezclar, reimaginar, modificar, piratear y reutilizar medios de manera creíble, convincente y legal

18. Cómo identificar qué información es privada y qué es "social", y cómo hacer cambios en consecuencia

19. ¿Qué experiencia pueden ofrecer al mundo digital?

20. ¿Cómo tomar solo lo que necesita, incluso cuando los recursos (digitales) parecen infinitos?

21. Cómo aprovechar los medios físicos y digitales para fines auténticos, en lugar de meramente digitales

22. El tipo de información que la gente busca en internet.

23. Qué compartir con una persona, un grupo, una comunidad y un planeta. (Y la diferencia en la permanencia y la escala entre un mensaje social, un correo electrónico, una conversación por hilos y un texto).

24. Cómo aprovechar el hecho de que el texto digital es fluido y se actualiza y cambia constantemente.

Aplicando tecnologia

25. ¿Cuál es la relación entre un teléfono inteligente, una tableta, una computadora portátil, una computadora de escritorio y una tecnología portátil?

26. Cómo usar la nube para su beneficio; cómo conservar el ancho de banda cuando sea necesario

27. Cómo usar la tecnología de manera efectiva de manera que pueda contradecir su propósito o diseño original

28. Cómo usar la tecnología para realizar tareas que tradicionalmente no se consideran basadas en la tecnología; por ejemplo, mejorar el vocabulario y la alfabetización, realizar y actualizar la planificación financiera, comer alimentos más saludables, etc.

La audiencia siempre encendida

29. Cómo elegir el idioma, la estructura, el tono, las modalidades y otras consideraciones basadas en un propósito y audiencia específicos

30. Saber la diferencia entre quién escucha, quién responde, quién está al acecho, a quién le importa, a quién no le importa, etc.

31. Cómo escuchar con curiosidad cuando hay un millón de otras cosas que hacer

32. La popularidad y la calidad a menudo no coinciden; La “tracción” es tanto tiempo y ecología como diseño.

Reglas sociales

33. Cuando es socialmente aceptable revisar mensajes, actualizar estados, verificar puntajes, etc. (Solo porque todos en la mesa lo están haciendo no significa que no tenga consecuencias significativas).

34. El momento aceptable de las respuestas humanas en función de los canales sociales.

35. Incluso en un mundo digital, la paciencia sigue siendo importante.

36. Que los dispositivos móviles son dispositivos “yo”; el mundo real no es así

Dicción

37. El tono lo es todo; La elección de palabras es crucial cuando se comparte cada pensamiento.

38. El vocabulario y la jerga pueden ocultar la comunicación, pero también pueden comunicar ideas específicas y no siempre se pueden evitar.

39. Estructura: nivel de ensayo, nivel de publicación de blog, nivel de párrafo, nivel de oración, nivel mundial, y nivel de siglas e inicialismo, cambios según el lugar donde se publique.

40. Los beneficios de ser un políglota (que hablan más de un idioma) están aumentando (no en lugar de hacerlo, sino debido a las herramientas de traducción digital). (Esto incluye el lenguaje figurativo localizado en el contexto de la comunicación global.)

Conectando con Expertos

41. ¿Quiénes son los expertos?

42. Cómo y cuándo llegar a ellos.

43. La diferencia entre alguien con conocimientos, alguien experimentado y alguien adepto.

44. Cuando necesita un grupo cerrado de amigos, una multitud llena de personas moderadamente informadas, o un experto profesional y / o académico

El yo

45. Cómo identificar y participar plenamente en ciudadanías familiares y sociales críticas.

46. Cómo priorizar ideas, recursos y conexiones.

47. Cómo auto-monitorear y manejar su propia distracción.

48. ¿Cómo elegir la escala adecuada para trabajar, pensar o publicar?

49. Cómo reconocer nichos y oportunidades.

Una vida construida alrededor del software

50. Las consecuencias de usar un solo sistema operativo (por ejemplo, iOS, Android, Windows, etc.)

51. Las ventajas y desventajas de usar el inicio de sesión social (por ejemplo, facebook) para aplicaciones

52. Cómo evaluar una aplicación para permisos de privacidad

53. Que las aplicaciones son negocios y algunas cerradas, y se llevan sus medios, archivos o datos

54. Nada es gratis.

Otros consejos de Internet Pro para estudiantes

55. La agresividad pasiva, el snark, la arrogancia, el descaro injustificado, el acoso cibernético sin ser obvio, el bloqueo por el efecto dramático, el hecho de ignorar a las personas y otros hábitos digitales que se transmiten al mundo real.

56. Un comentario de 140 caracteres puede no captar completamente el matiz de la postura de una persona o la comprensión de un tema. No asuma

57. Los errores tipográficos y gramaticales no hacen que la gente sea estúpida.

58. La popularidad es peligrosa.

59. Los videojuegos pueden hacerte más inteligente. Eso no quiere decir que lo hagan.

60. La gente cambia de opinión. Ese post de 2012 probablemente se sienta tan anticuado como a ti.

61. Si a menudo necesita "matar el tiempo" con Candy Crush y la tarifa relacionada, verifique sus opciones de vida

62. El hecho de que puedas cantar, hackear, codificar, pintar, correr, saltar, dirigir o bailar no te hace más valioso que el siguiente ser humano, no importa lo que sugiera el número de seguidores.

63. La información de inicio de sesión, las contraseñas, la dirección de correo electrónico antigua y otros aspectos de la vida digital son una molestia. Utilice los guardianes de contraseñas y planee en consecuencia

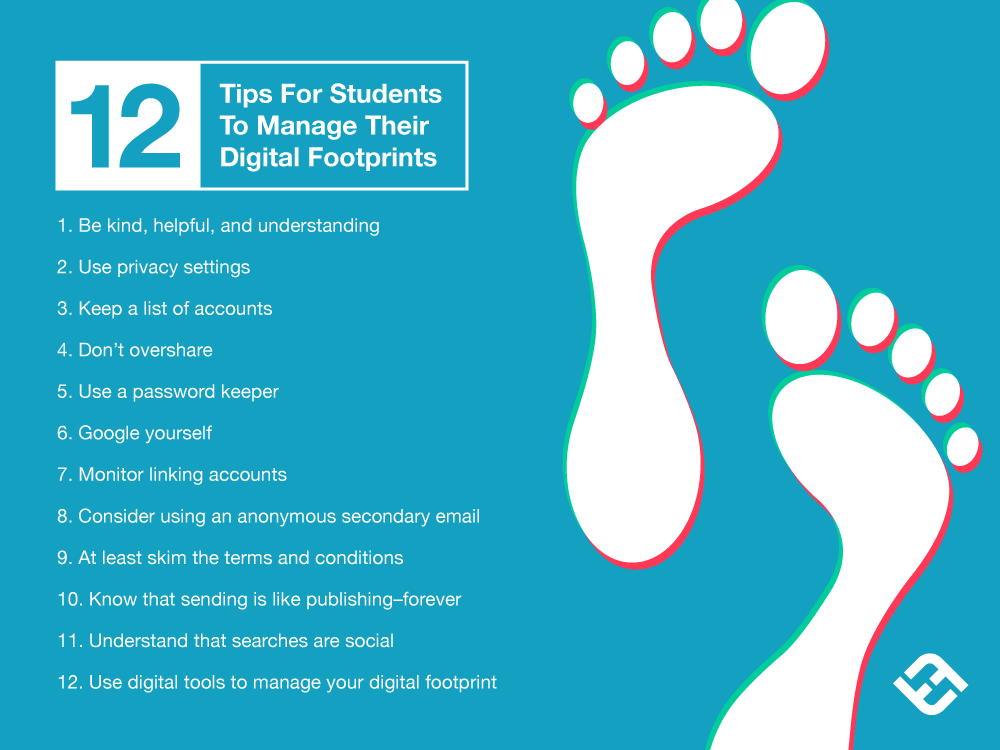

Manejar tus huellas digitales

La definición de una huella digital

En pocas palabras, una huella digital es el registro o rastro que dejan las cosas que haces en línea. Su actividad en las redes sociales, la información en su sitio web personal, su historial de navegación, sus suscripciones en línea, cualquier galería de fotos y videos que haya subido, esencialmente, cualquier cosa en Internet con su nombre. Los nativos digitales como los estudiantes de hoy rara vez piensan dos veces antes de poner sus nombres en cosas en línea, por lo que sus huellas pueden ser bastante amplias.

Para los estudiantes que han crecido en un entorno social / digital, ayudarlos a ver dónde y cómo son vulnerables puede ser el paso más crítico. Si no están motivados adecuadamente, muy poco de lo que dices será convincente.

Monitorizar tus huellas digitales

1. Sea amable, servicial y comprensivo.

O dicho de otra manera, demostrar la ciudadanía digital .

Es posible que esto no parezca una forma práctica de "administrar su huella digital", pero parte de la gestión de su huella digital no se trata solo de la privacidad y el anonimato. En gran parte, una de las formas más efectivas de "administrar" sus huellas es asegurarse de que las impresiones que deje sean buenas.

2. Usa la configuración de privacidad

Hablemos de Facebook, ¿vale? Es muy probable que sus estudiantes se puedan contar entre los 1.3 billones de usuarios activos mensuales del gigante de las redes sociales, y prácticamente no hay ningún otro sitio web que contenga tanta amplitud y profundidad de información personal.

Animar a los estudiantes a poner todas sus cuentas de redes sociales, incluido Facebook, con una correa corta, puede ser el paso más importante para ayudarlos a administrar su huella digital. Mire los consejos de privacidad patentados de Facebook u obtenga los trabajos de Lifehacker.com con su "Guía siempre actualizada para administrar su privacidad en Facebook", luego informe a los estudiantes sobre los pasos que pueden seguir. Mejor aún, simplemente pase los enlaces a lo largo.

3. Mantenga una lista de cuentas

Luego borra los que ya no usas. Esa página de myspace para la que te registraste? No lo olvides, búscalo y bórralo.

Un consejo: use Pocket (y agregue el botón de Pocket a su navegador, por ejemplo, para Google Chrome). Cada vez que se registre para obtener una cuenta, agregue ese sitio a su cuenta 'Pocket' y etiquételo como 'Cuenta'. Luego, cada seis meses, vaya y desactive / elimine las cuentas inactivas que ya no necesita o usa.

4. No compartas

Quizás el mejor consejo para ayudar a los estudiantes a mantener la privacidad en Twitter es uno que se pueda aplicar a todo el espectro de herramientas de redes sociales: No exageres.

Por muy extraño que pueda ser el concepto para los estudiantes en estos días, la única manera segura de evitar los problemas de la huella digital es que se callen sobre cualquier cosa que no quieran que el mundo sepa. Esto incluye nombres de usuario, alias, contraseñas, apellidos, nombres completos como nombres de usuario, imágenes, direcciones y otra información importante, pero también sus estados de ánimo y novios y novias

5. Utilice un guardián de contraseñas

Esto es más una cuestión de seguridad, pero el peor tipo de huella es el que no hizo que contenga toda su información confidencial. Es demasiado trabajo recordar 50 contraseñas diferentes, y cada sitio tiene sus propias reglas únicas.

Hasta que alguien resuelva este problema, la mejor solución es probablemente un administrador de contraseñas.

6. Google mismo

Puede que te sorprenda lo que encuentres.

7. Monitorear las cuentas vinculadas

Cuando vinculas tu cuenta de Facebook o Twitter con ese sitio nuevo (cualquiera que sea el sitio), es posible que no te des cuenta, o te importe en este momento, a qué le está dando acceso. Por lo general, es más seguro utilizar una dirección de correo electrónico secundaria para registrarse en nuevos sitios en lugar de otorgar este tipo de acceso.

8. Considera usar un correo electrónico secundario anónimo

Ya sea que se esté comunicando con alguien nuevo o que se registre para una nueva plataforma de redes sociales, puede ser útil tener una dirección de correo electrónico secundaria.

9. Al menos hojear los términos y condiciones.

Pocas personas leen cada palabra de cada página de Términos y condiciones, e incluso si lo hiciera, es posible que no las entienda todas y cómo pueden impactarlas y cómo pueden impactarlas. Pero ni siquiera tener la más mínima idea de lo que está aceptando cuando “acepta” esos términos y condiciones solo tiene el potencial de dañar cualquier legado de su uso de un sitio, plataforma o página (es decir, sus huellas digitales) .

10. Sepa que enviar es como publicar, para siempre.

Cada vez que envías un mensaje, publicación o imagen, lo publicas de la misma manera que CNN publica una noticia. Y el internet nunca se olvida.

11. Entender que las búsquedas son sociales.

También hay otra cara de su huella digital: no siempre es la información que elige hacer pública. Recuerde, con o sin controles de privacidad, Facebook aún registra y utiliza cada fragmento de información que obtiene para determinar mejor la información demográfica de marketing de sus usuarios.

Google saca el mismo truco con los hábitos de búsqueda y navegación. Si un estudiante inicia sesión en su cuenta de Google, el servicio rastrea cada palabra clave que busca, cada página web que visita y cada vez que visita Youtube.

Sin embargo, hay formas de controlar los bits de datos profundos que dejamos esparcidos. En primer lugar, aunque Google es prácticamente un sinónimo oficial de "búsqueda web", en realidad no es el único juego en la ciudad. Los motores de búsqueda con menos ánimo de lucro como DuckDuckGo.com y bing pueden tardar un poco en acostumbrarse, pero a veces pueden hacer esfuerzos más claros para proteger la privacidad de navegación de los usuarios.

12. Usa herramientas digitales para gestionar tu huella digital

Una gran cantidad de extensiones de navegador y complementos de aplicaciones también pueden limitar la captura subrepticia de información personal. VPN y herramientas de navegación y de exclusión de sitios web, por nombrar algunos. (Puede leer más sobre la Política de privacidad de TeachThought aquí, por ejemplo).

Conclusión

También hay algunas medidas extremas. La navegación desde detrás de una red privada virtual, o VPN, crea una capa de niebla espesa entre la actividad en línea y la identidad del mundo real. Si incluso eso no es suficiente para sus estudiantes repentinamente hambrientos de privacidad, también existe la opción nuclear.

Es posible que haya oído hablar de Tor, el cliente proxy de múltiples capas que es una opción para cualquiera que busque acceder a la legendaria Deep Web. Al enrutar su dirección IP a través de múltiples servidores proxy, Tor protege a los usuarios de cualquier persona en cualquier lugar, sabiendo quiénes son o lo que están viendo.

Por supuesto, el anonimato en línea completo también requeriría que los estudiantes eviten todos los medios basados en el inicio de sesión (incluidas las tiendas de aplicaciones como App Store de Apple y Google Play), lo que puede ser una tarea más difícil de lo que están listos para aceptar. También puede ser importante recordarles que, si bien no estamos navegando en un vacío y rara vez somos anónimos, la mayoría de nuestros datos profundos probablemente sean bastante benignos.

Solo asegúrese de informarles que todo lo que publican, twittean, comentan o les gusta se está quedando en su registro permanente. Sinceramente, todo. Eso debería hacerles pensar, al menos.

Use Pocket (y agregue el botón de Pocket a su navegador, por ejemplo, para Google Chrome). Cada vez que se registre para obtener una cuenta, agregue ese sitio a su cuenta 'Pocket' y etiquételo como 'Cuenta'. Luego, cada seis meses, vaya y desactive / elimine las cuentas inactivas que ya no necesita o usa.

Guarda contenido de todas partes.

Guarda artículos, videos e historias de cualquier publicación, página o aplicación. Cura tu propio espacio lleno de todo lo que no puedes esperar para aprender.

No hay comentarios:

Publicar un comentario